Lees meer over Lockbit -ransomware:

Lockbit Takedown: wat u moet weten over Operatie Cronos

Lockbit -infrastructuur verstoord door wereldwijde rechtenhandelaars

Lockbit en Royal Mail Ransomware -onderhandeling lekten

Lockbit blijft de beste wereldwijde ransomware -dreiging

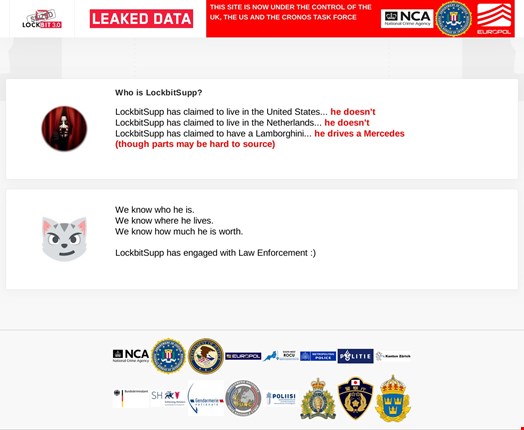

“We weten wie hij is. We weten waar hij woont. We weten hoeveel hij waard is. Lockbitsupp heeft zich beziggehouden met wetshandhaving.”

Dit bericht is vrijgegeven op de voormalige gegevensleksite van Lockbit Ransomware Group om 12.00 uur GMT op 23 februari.

Voor de 30.000 nieuwsgierige mensen die de pagina bezochten, was dit echter niet het nieuws dat ze hadden verwacht.

Ze verwachtten wetshandhavingsinstanties achter Operation Cronos, die op 19 februari de infrastructuur van Lockbit neerhaalden, de identiteit van de kingpin van de groep, bekend op het donkere web van de moniker Lockbitsupp, onthullen.

De boodschap heeft ons echter geleerd dat wetshandhavingsagenten wel weten wie het individu achter de Lockbitsupp -persona is en met hem praten.

Bovendien onthulde de wetshandhavingsboodschap enkele onthullingen over het individu, namelijk dat veel van zijn eerdere claims met betrekking tot locatie en het voertuig dat hij aandrijft vals zijn (zie hierboven).

Deze LockBitsupp -claims werden aangehaald door Jon Dimaggio, hoofdbeveiligingsstrateeg bij Analyst1, in zijn Ransomware Diaries -serie, waarvoor hij frequente contacten handhaafde met Lockbitsupp en enkele gelieerde ondernemingen van Lockbit.

Dimaggio vond inconsistenties over verschillende interacties met Lockbitsupp en beoordeelde dat drie andere personen, waaronder de huidige leider van de groep, de persona hadden geleid.

Lockbit’s oorsprong

Lockbit is een beruchte ransomware -variant en is soms de meest ingezette wereldwijde, zonder onderscheid gericht op organisaties uit alle verticale branche.

Hier is een afbeelding uit ons aanstaande actieve tegenstandersrapport, die precies aantoont hoe, zoals te zien door het Sophos X-OPS Incident Response Team, Conti in 2021 en Lockbit in 2023 letterlijk het dubbele van de infecties van de dichtstbijzijnde ‘concurrenten’ vertegenwoordigde. 2/11 pic.twitter.com/ldfv5qj0i333

-Sophos X-OPS (@sophosxops) 21 februari 2024

De groep ontstond in 2019 en de Lockbit genaamd Ransomware werd voor het eerst gezien op een op Rusland gebaseerde cybercriminums in januari 2020 en het vermeldde zijn eerste slachtoffer van zijn leksite in september 2020.

Vanwege de banden met Russisch-taalforums, geloven veel beveiligingsanalisten dat de bende was gevestigd in, of op zijn minst zwaar verbonden met Rusland.

Als onderdeel van operatie Cronos legden de VS sancties op aan de gelieerde ondernemingen van de groep die verantwoordelijk zijn voor ransomware -aanvallen, waaronder twee Russische onderdanen. Eén, Ivan Gennadievich Kondratiev, was in de cybercriminale wereld algemeen bekend als “bassterlord” en “fisheye.”

De groep exploiteert een ransomware-as-a-service (RAAS) -model, met een netwerk van gelieerde ondernemingen dat de malware van Lockbit gebruikt om cyberaanvallen uit te voeren.

Na operatie Cronos zei het UK’s National Crime Agency (NCA) dat het een schat aan gegevens heeft verkregen over de gelieerde ondernemingen van de groep, die 187 verschillende entiteiten onthulde.

Dit aantal kan hoger of lager zijn, omdat sommige gelieerde ondernemingen verschillende accounts kunnen gebruiken en andere misschien inactief of alleen al gedurende een korte periode actief zijn geweest.

De Amerikaanse overheid biedt een premie van $ 15 miljoen voor iedereen die kritische informatie over de groep en haar beheerders biedt.

Lockbit’s tactiek en bewerkingen

Lockbit Ransomware is sinds het begin in 2019 geëvolueerd. Beveiligingsexperts geloven dat de groep de volgende ransomware -versies heeft uitgevoerd:

- Lockbit 1.0 werd in januari 2020 uitgebracht als “ABCD” ransomware

- Lockbit 2.0 (Lockbit Red) werd uitgebracht in juni 2021 samen met Stealbit, de data -exfiltratietool van de groep, de groep

- Lockbit Linux werd uitgebracht in oktober 2021 om Linux en VMware ESXI -systemen te infecteren

- Lockbit 3.0 (Lockbit Black) werd uitgebracht in maart 2022 en zes maanden later gelekt door de ontevreden ontwikkelaar van de groep, wat leidde tot verstoringen binnen de RAAS -structuur

- Lockbit Green werd uitgebracht in januari 2023 en gepromoot door Lockbitsupp als een belangrijke nieuwe versie – een feit dat later werd geweigerd door veel beveiligingsprofessionals, die ontdekten dat het een nieuwe versie was van een Conti -encryptor

De nieuwste ‘echte’ versie van de ransomware, Lockbit 3.0, was bedoeld om modulair en ontwijkend te zijn dan eerdere versies.

Lockbit 3.0 bleek een uitdaging voor beveiligingsanalisten en geautomatiseerde defensiesystemen vanwege de gecodeerde uitvoerbare bestanden, willekeurige wachtwoorden en Windows -functies zonder papieren.

Over het algemeen hield Lockbit zijn aanbod eenvoudig met een point-and-click-interface, die een breed scala van gelieerde ondernemingen zou aanspreken met verschillende mate van technische kennis.

Typische tactiek omvatte dubbele afpersing, waarbij gegevens van een slachtofferorganisatie zouden worden gecodeerd en gestolen.

Vanwege het gelieerde bedrijfsmodel van Lockbit zijn de tactiek, technieken en procedures (TTP’s) van de ransomware -bende echter sterk gevarieerd.

Een cybersecurity -advies van de Amerikaanse cybersecurity en infrastructuurbeveiligingsbureau gepubliceerd in juni 2023 details de technische informatie achter Lockbits -activiteiten.

Interessant is dat de Raaas-bende zich ook bezighoudt met publiciteitsgenererende activiteiten en stunts, zoals het betalen van mensen om Lockbit-tatoeages te krijgen, die, sinds Operation Cronos, een virale meme is geworden in de cybersecuritywereld.

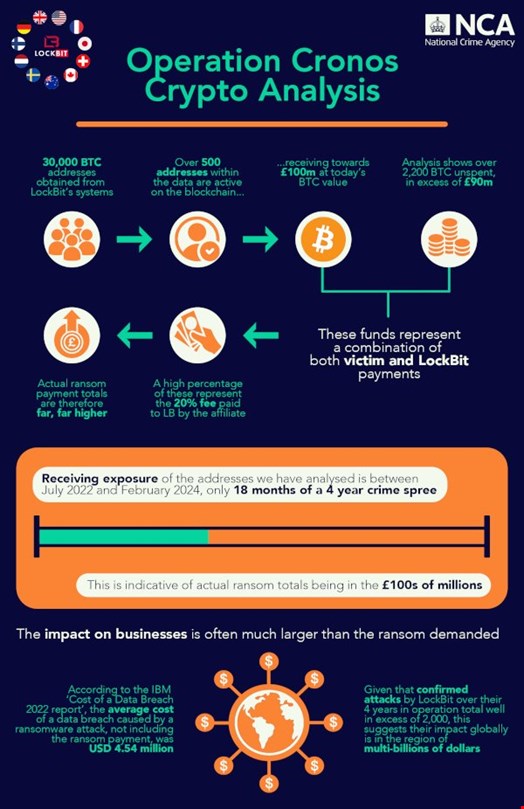

Hoe Lockbit gebruikte cryptocurrency

Wetshandhavingsinstanties achter operatie Cronos werkten samen met cryptocurrency transactie -analyse bedrijfsketensalyse om de groepenfinanciën te begrijpen.

Ze vonden 30.000 Bitcoin -adressen gekoppeld aan Lockbit, met meer dan 500 Bitcoin -adressen actief, die meer dan $ 120 miljoen hebben ontvangen. De analyse toont ook dat meer dan $ 114 miljoen niet -getuigde blijft.

Het is waarschijnlijk dat de Lockbit-ransomware-groep verantwoordelijk is voor internationaal diefstal van diefstal.

Lockbit heeft honderden slachtofferorganisaties gehackt

Lockbit gebruikte zijn leksite om de details van zijn slachtoffers te publiceren en de losgeld eisen verbonden aan de hack. Het grote aantal organisaties dat de groep gehackt, maakte het de meest beruchte ransomware -bende van 2023. Lockbit vermeldde 275 slachtoffers op data -leksites tussen oktober en december 2023.

In een webinar -uitzending op 21 februari werd de toekomst geregistreerd, het totale aantal slachtoffers van Lockbit was 2300, met ongeveer 57% gevestigd in de VS.

“Deze schatting is gebaseerd op onze gegevens; de realiteit is waarschijnlijk veel hoger”, zegt Alexander Leslie, een dressingsinformatieanalist bij Recorded Future.

Spraakmakende slachtoffers omvatten de Britse Royal Mail, waaruit Lockbit een losgeld van £ 66 miljoen eiste.

De Lockbit Hacking Group claimde ook de verantwoordelijkheid voor een cyberaanval tegen de multinationale automotive-groep Continental in november 2022.

Affiliaten van de groep richtten zich ook op het ziekenhuis van Toronto voor zieke kinderen (SickKids) op de avond van 18 december 2022. Deze aanval heeft vermoedelijk het beleid van de groep op doelen in strijd en een decoderingsleutel gratis overhandigd.

De huisvestingsautoriteit van de stad Los Angeles (HACLA) heeft een openbare kennisgeving uitgegeven waarin de impact werd uiteengezet van een ransomware -inbreuk die plaatsvond in het begin van 2023. De vermoedelijke daders waren Lockbit.

Is er een decode voor Lockbit?

Ja. Als onderdeel van de operatie Cronos van 19 februari bevestigde wetshandhaving dat ze toegang hebben tot ongeveer 1000 van Lockbit’s decoderingsleutels.

Dit heeft de wetshandhavingsorganisaties bij Operation Cronos in staat gesteld nieuwe decodthulpmiddelen te ontwikkelen die zijn ontworpen om bestanden te herstellen die zijn gecodeerd door de Lockbit -ransomware.

“Wetshandhaving kan u mogelijk helpen uw Lockbit -gecodeerde bestanden te decoderen”, leest een bericht dat wordt weergegeven op de gegevensleksite van Lockbit.

In een openbare verklaring merkte het Amerikaanse ministerie van Justitie (DOJ) op: “Vanaf vandaag worden slachtoffers die door deze malware zijn gericht, aangemoedigd om contact op te nemen met de FBI op https://lockbitvictims.ic3.gov/ om wetshandhaving in staat te stellen te bepalen of getroffen systemen succesvol kunnen worden gedecodeerd.”

Deze oplossingen zijn ook gratis beschikbaar gesteld op het ‘No More Ransom’ -portaal, beschikbaar in 37 talen.

Het is waarschijnlijk het einde van Lockbit … zoals we het kennen

Veel cybersecurity -experts geloven dat, ondanks het succes van operatie Cronos, individuen achter Lockbit in een of andere vorm terugkomen als ze niet allemaal worden gearresteerd.

Sommigen denken dat ze een andere toolset zullen ontwikkelen, terwijl anderen geloven dat ze zullen reorganiseren onder een nieuwe naam, net zoals Conti -leden voor hen hebben gedaan.

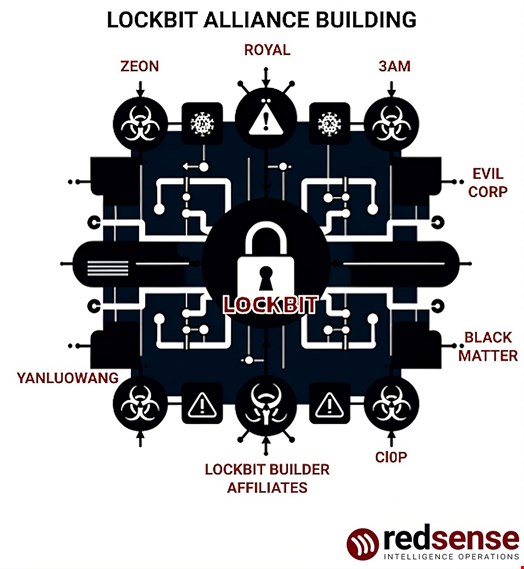

Yelisey Bohuslavskiy, mede-oprichter van Dreiging Intelligence Firm Redsense, is echter van mening dat dit het einde is van Lockbit zoals wij die kennen.

In een driejarig onderzoek uitgevoerd door Redsense, merkten onderzoekers op dat Lockbit functioneerde in een driedaagse structuur:

- Oppervlakte -niveau: Lockbit is een grote en gevestigde RAA’s bestaande uit tientallen gelieerde ondernemingen, die chaotisch willekeurige netwerken aanvallen op een “spray and bid” -mode en rond 99% van de tijd faalt

- Lockbitsupp -niveau: Lockbit vertrouwt op een kerngroep met lage capability, met nepclaims, constante affiliate oplichting en LockBitsupp die als louter afleiding voor daadwerkelijke bewerkingen dienen

- Big Game -niveau: “Ghost Groups” – dwz groepen bekwame gelieerde ondernemingen met hoge capaciteiten, maar die ze overbrengen naar een ander merk

“Het model ‘Ghost Group’ is iets tussen een ransomware -structuur van bedrijven zoals Conti en een klassieke RAAS zoals Maze,” zei het Redsense -rapport.

Een van de meest betrouwbare ‘spookgroepen’ van Lockbit heette Zeon en bestond uit voormalige Conti -hackers. Dezelfde leden waren ook eerder betrokken bij de Ryuk Ransomware -groep, Zeon heeft ook zijn vaardigheden uitbesteed aan de Akira Ransomware Group.

Volgens Redsense was Lockbit sterk afhankelijk van de hoge professionals zoals Zeon. Er wordt aangenomen dat ze het amateurisme van de Lockbit -beheerders moe zullen worden en verder zullen gaan. Ze zouden misschien meer substantiële betrokkenheid kunnen hebben bij Akira of Blacksuit, een rebrand van de Royal Ransomware -groep.

Sommige van de Redsense-bevindingen, namelijk dat een ex-Conti-lid betrokken was bij de hoogwaardige activiteiten van Lockbit, correleren met een rapport gepubliceerd door een ander bedreigingsinlichtingenbedrijf, PRADAFT, op 22 februari.

PRODAFT nam deel aan operatie Cronos.

Tijdens het Webinar van Lockbit Takedown heeft Future geschatte drie mogelijke scenario’s opgenomen voor de toekomst van Lockbit:

- De ‘Retire’ scenariowaarin de operationele groep Lockbit Core niet ophoudt betrokken te raken bij illegale cyberactiviteiten

- De ‘Return’ scenariowaarin Lockbit -beheerders een nieuwe infrastructuur zouden bouwen en proberen een nieuwe versie van hun toolset te ontwikkelen, vergelijkbaar met wat de Revil Ransomware -groep in het verleden heeft gedaan

- De ‘Little Lockbits’ scenariowaarin Lockbit -leden zich bij andere bestaande ransomware -groepen zouden aansluiten of nieuwe zouden vormen, net zoals Conti -leden deden

Registreerden Future’s Leslie en zijn collega’s Allan Liska en Dmitry Smilyanets zeiden dat ze geloven dat het laatste scenario het meest waarschijnlijk is.

De Japanse cybersecuritybedrijf Trend Micro, die ook deelnam aan Operatie Cronos, bracht op 22 februari een rapport uit waaruit blijkt dat de Lockbit -groep al een nieuwe ransomware -versie probeerde te ontwikkelen.

Conclusie

Operatie Cronos en de wetshandhaving van de Lockbit Ransomware -bende zijn geprezen als een succes voor de cybersecuritywereld.

Lockbit-ransomware is inderdaad een van de meest productieve en destructieve middelen van cyberaanval wereldwijd geweest.

Hoewel de toekomst onzeker blijft voor leden van de bende, en velen in de cybersecurity -gemeenschap hopen op meer arrestaties, is het duidelijk dat dit geavanceerde netwerk van cybercriminelen in hun sporen is gestopt. Voor nu.